分类

商品

- 商品

- 店铺

- 资讯

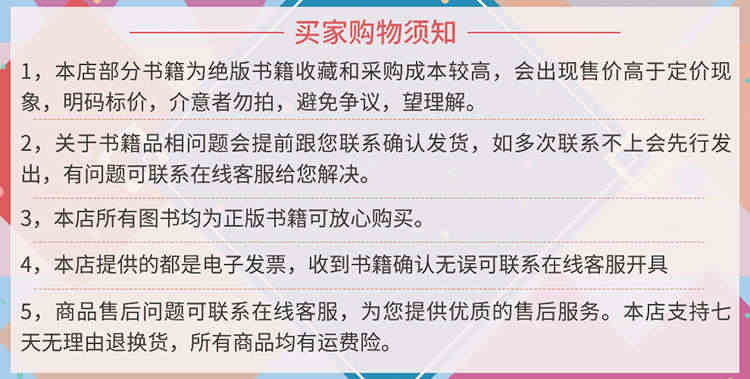

书名:正版书籍你的个人信息安全吗双色电子工业出版社9787121228896

定价:49.00 元

作者:李瑞民

出版社:电子工业出版社

出版日期:2014年05月

ISBN:9787121228896

字数:

页码:

版次:

装帧:

开本:

商品标识:9787121228896

第1部分 信息安全理论常识

第1章 *个人信息安全吗

1.1 什么是个人信息安全

1.2 数据泄露的对手和场合

1.2.1 国际级的对手:国徽事件、棱镜门、大使馆白盒子启示录

1.2.2 专业级的对手:如果数据库管理员想泄露数据会怎么样

1.2.3 生活中随处可见的对手:计算机爱好者与菜鸟之间的对诀

1.2.4 道德层面上的对手:也许只能用法律来解决了

1.2.5 防不胜防的个人信息泄露场合

1.2.6 为什么现实中的系统如此脆弱

第2章 密码――信息安全的大门

2.1 生活中的密码第1部分 信息安全理论常识

第1章 *个人信息安全吗

1.1 什么是个人信息安全

1.2 数据泄露的对手和场合

1.2.1 国际级的对手:国徽事件、棱镜门、大使馆白盒子启示录

1.2.2 专业级的对手:如果数据库管理员想泄露数据会怎么样

1.2.3 生活中随处可见的对手:计算机爱好者与菜鸟之间的对诀

1.2.4 道德层面上的对手:也许只能用法律来解决了

1.2.5 防不胜防的个人信息泄露场合

1.2.6 为什么现实中的系统如此脆弱

第2章 密码――信息安全的大门

2.1 生活中的密码

2.1.1 生活中的密码体系模型

2.1.2 因密码而丢命的聪明人

2.2 常见的认证系统破解方式

2.2.1 密码的定位

2.2.2 绕过式破解法

2.2.3 修改式破解法

2.2.4 各职能部分之间衔接上的漏洞破解法

2.2.5 嗅探式

2.2.6 暴力破解(穷举式)

2.3 如何设置安全的密码

2.3.1 什么样的密码不安全

2.3.2 什么样的密码相对安全

2.4 给文件加密码

2.4.1 给Office文件加密码

2.4.2 给RAR/ZIP文件加密码

2.5 手写密码的安全管理

第3章 数据加密――个人信息泄露后采取的安全措施

3.1 生活中传统的加密系统

3.1.1 凯撒大帝的加密术

3.1.2 电视剧《暗算》向我们展示了什么样的破解方式

3.1.3 电影《风语者》中奇特的加密方法告诉我们什么

3.2 计算机数据加密

3.2.1 计算机加密和生活加密的不同

3.2.2 计算机加密的算法要不要保密

3.3 加密数据的破解

3.3.1 暴力破解法

3.3.2 统计破解法

3.4 数据加密工具

3.4.1 利用RAR文件进行加密

3.4.2 使用专用加密软件进行加密

3.4.3 使用自编加密软件进行加密

第4章 数据证据――用数字水印对付耍赖专业户

4.1 我国古代劳动人民对水印技术的应用

4.1.1 关羽的《风雨竹》

4.1.2 吴用的藏头诗

4.1.3 邮票是怎么发明的

4.2 信息化时代的数字水印

4.2.1 文件自带的版权声明

4.2.2 嵌入图片中的数字水印

4.2.3 Word文档中内容格式的数字水印

4.2.4 由内容格式控制的水印

4.3 有了数字水印,别想抵赖

第2部分 计算机信息安全及上网信息安全

第5章 怎么让计算机更安全

5.1 计算机最怕的是什么

5.1.1 计算机的硬件安全

5.1.2 计算机的软件安全

5.1.3 计算机安全中的例行工作

5.2 识别哪些文件是安全的

5.2.1 可执行的程序文件有哪些

5.2.2 识别硬盘上伪装成目录或文本文件的可执行文件

5.2.3 识别内存中的危险程序

5.2.4 安全地运行软件

5.3 操作系统中暗藏的“地雷”

5.3.1 危险的命令

5.3.2 Windows的设计失误

5.4 文件的粉碎

5.4.1 文件删除和恢复的原理

5.4.2 一种误删文件的恢复方法

5.4.3 通过工具进行文件的粉碎

5.4.4 手工进行文件的粉碎

5.5 自毁系统的设计

5.5.1 关机/注销/重启主机

5.5.2 用于定时执行命令的at命令

5.5.3 定时关机命令的创建

5.5.4 定时删除文件的创建

第6章 外借、共用计算机的信息安全

6.1 拒人于计算机之外的办法

6.1.1 开机密码

6.1.2 注销用户

6.1.3 锁屏

6.1.4 屏幕保护密码

6.1.5 关闭远程协助和远程桌面

6.2 怎么保护不得不外借的计算机的安全

6.2.1 通过不同用户保护一些与用户有关的信息

6.2.2 检查文件的改变

6.2.3 数据加密和备份

6.2.4 文件存放安全

6.2.5 确实需要共享时怎么办

6.3 他在我的计算机上都做了些什么

6.3.1 借了又还的计算机都“经历”了什么

6.3.2 刚才那个人用我的计算机干了什么

6.4 用别人的计算机时该怎么做

第7章 怎么让上网更安全

7.1 互联网的真正模样

7.1.1 3幅图揭示互联网的结构发展史

7.1.2 网络安全问题的根源在哪里

7.1.3 常见的网络不安全因素

7.2 浏览器的设置

7.2.1 浏览器诞生过程中的一喜一悲

7.2.2 强制改变级别的两个概念

7.3 上网场所的安全

7.3.1 网吧USB口上的奇怪装置

7.3.2 蹭网蹭出来的信息泄露

7.4 如何安全地访问一个网站

7.4.1 望:怎么判断一个网址是安全的

7.4.2 闻:通过第三方软件识别网站

7.4.3 问:什么样的网页是安全的

7.4.4 切:杀毒软件帮我们把好最后一关

7.5 搜索技巧大全

7.5.1 他发明了什么

7.5.2 百度搜索的3个技巧

7.5.3 什么是辗转搜索法

7.5.4 可怕的人肉搜索

7.5.5 搜索引擎的不足

7.5.6 未来的搜索引擎是什么样子的

7.6 搜索到自己的隐私怎么办

第8章 网络交流类软件的安全

8.1 QQ会暴露什么信息

8.1.1 用户主动透露的信息

8.1.2 QQ透露的信息

8.1.3 用户可能透露的重要信息

8.1.4 用户无意中透露的信息

8.1.5 QQ群中的信息泄露

8.2 QQ的使用安全

8.3 电子邮件地址的安全

8.3.1 电子邮件的原理

8.3.2 有意栽花花不开,无心插柳柳成荫

8.3.3?都说天地你我知,谁料隔墙有耳听

8.3.4 邮箱地址泄露的危害

8.4 邮件内容的安全

8.4.1 随便运行来历不明软件的危害

8.4.2 邮箱自动转发

第9章 信息发布中的安全和网络谣言的鉴别

9.1 论坛与新闻组简介

9.1.1 新闻组的注册与使用

9.1.2 论坛的注册与使用

9.2 主页空间、QQ空间、博客、和的信息安全

9.2.1 主页空间、QQ空间、博客、和概念上的异同

9.2.2 主页空间、QQ空间、博客、和的注册信息

9.2.3 这张照片暴露了什么

9.2.4 信息组合后所暴露的信息就是惊人的了

9.2.5 *朋友暴露了*哪些信息

9.3 避免信息泄露的几种办法

9.3.1 简易的图像处理办法

9.3.2 简单的网页防复制办法

9.3.3 发帖和回复的艺术

9.3.4 如果信息已经泄露该怎么办

9.4 面对铺天盖地的网络谣言如何做一个智者

9.4.1 通过自己的知识分析

9.4.2 借助别人的分析结果

9.4.3 法律问题

9.5 现在网络上仍然大量存在的危险

第10章 计算机病毒、木马和网络攻击

10.1 计算机病毒和木马

10.1.1 什么是计算机病毒

10.1.2 什么是计算机木马

10.1.3 病毒和木马的死穴

10.2 病毒和木马的克星――杀毒软件

10.2.1 杀毒软件

10.2.2 杀毒软件的检测

10.2.3 如何清除病毒或木马

10.3 U盘和移动硬盘的安全

10.4 常见的网络攻击及识别

10.4.1 网络扫描

10.4.2 DoS和DDoS

10.4.3 网络攻击的识别

10.5 抵御网络攻击的利器――防火墙

10.5.1 什么是防火墙

10.5.2 防火墙如何发挥作用

10.5.3 防火墙的软肋

第3部分 现实生活中的信息安全

第11章 手机和电话的信息安全

11.1 我国电话系统简介

11.1.1 电话系统

11.1.2 电话号码

11.1.3 电话资费

11.2 别以为座机放在家里就一定安全

11.2.1 座机的按键音

11.2.2 不可信的来电显示

11.2.3 公用电话

11.3 随身携带的手机中的信息安全

11.3.1 手机隐含的功能

11.3.2 未接来电怎么办

11.3.3 手机短信诈骗

11.3.4 手机电池的使用安全

11.4 智能机的信息安全

11.4.1 垃圾短信的防范

11.4.2 “响一声”来电的处理

11.4.3 骚扰电话的处理

11.4.4 智能机软件的信息安全

11.5 与电话、手机相关的法规

11.5.1 电话卡实名制

11.5.2 智能机的预装软件

第12章 各种无线电子设备中的隐患

12.1 银行卡技术简介

12.1.1 银行卡系统简介

12.1.2 ATM机上的三十六计

12.1.3 ATM操作上的战术

12.1.4 银行在ATM机上的改进

12.1.5 金融卡的存放安全

12.2 门卡技术简介

12.2.1 克隆一张门卡有多容易

12.2.2 门卡中不为人知的秘密

12.3 连无线车钥匙也有隐患

12.4 原来数码相机中也有可能泄露的隐私

12.5 无线信号辐射对身体有影响吗

12.5.1 权威机构这么说

12.5.2 常见电器的辐射值

12.5.3 面对电器辐射应该怎么做

第13章 实物类证件的信息安全

13.1 填写表格

13.1.1 表格书写规范

13.1.2 快递单――泄露信息的新途径

13.1.3 调查问卷的填写

13.1.4 求职简历上都需要写什么

13.2 纸质证件原件的安全

13.2.1 三大证件的使用原则

13.2.2 证件的证件――身份证

13.2.3 盖章的艺术

13.2.4 证件的等效物

13.3 复印件、传真件的安全

13.3.1 明确写明该证件复印件的用途和有效期

13.3.2 复印件变形

13.3.3 复印件的新趋势

13.4 数码相片和扫描件的安全

13.5 音/视频资料的安全

13.6 做好使用记录

第14章 别让废弃数据成为翻船的阴沟

14.1 计算机的操作痕迹

14.1.1 我最近的文档

14.1.2 各个程序最近使用过的文件列表

14.1.3 程序登录后不退出

14.2 证件号码的安全

14.3 看似废品的定时炸弹

14.3.1 未开通的信用卡

14.3.2 各种商业打印回单

14.4 工作垃圾

14.4.1 公司废品

14.4.2 废旧电子产品

14.5 生活垃圾

14.5.1 过期证件

14.5.2 废旧电子产品

14.6 生活习惯

14.6.1 暴露在户外的设施是否安全

14.6.2 不要以为个人习惯没有人注意

第15章 生活交流中的安全常识

15.1 防关键字过滤的法宝之一:语音

15.2 防关键字过滤的法宝之二:火星文

15.3 让隔墙之耳难辨五音:方言

15.4 汉字防识别:医生*方上的签名你认识吗

参考文献

显示全部信息

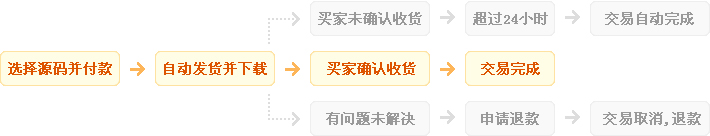

发货方式

自动:在特色服务中标有自动发货的商品,拍下后,源码类 软件类 商品会在订单详情页显示来自卖家的商品下载链接,点卡类 商品会在订单详情直接显示卡号密码。

手动:未标有自动发货的的商品,付款后,商品卖家会收到平台的手机短信、邮件提醒,卖家会尽快为您发货,如卖家长时间未发货,买家也可通过订单上的QQ或电话主动联系卖家。

退款说明

1、源码类:商品详情(含标题)与实际源码不一致的(例:描述PHP实际为ASP、描述的功能实际缺少、功能不能正常使用等)!有演示站时,与实际源码不一致的(但描述中有"不保证完全一样、可能有少许偏差"类似显著公告的除外);

2、营销推广类:未达到卖家描述标准的;

3、点卡软件类:所售点卡软件无法使用的;

3、发货:手动发货商品,在卖家未发货前就申请了退款的;

4、服务:卖家不提供承诺的售后服务的;(双方提前有商定和描述中有显著声明的除外)

5、其他:如商品或服务有质量方面的硬性常规问题的。未符合详情及卖家承诺的。

注:符合上述任一情况的,均支持退款,但卖家予以积极解决问题则除外。交易中的商品,卖家无法修改描述!

注意事项

1、在付款前,双方在QQ上所商定的内容,也是纠纷评判依据(商定与商品描述冲突时,以商定为准);

2、源码商品,同时有网站演示与商品详情图片演示,且网站演示与商品详情图片演示不一致的,默认按商品详情图片演示作为纠纷评判依据(卖家有特别声明或有额外商定的除外);

3、点卡软件商品,默认按商品详情作为纠纷评判依据(特别声明或有商定除外);

4、营销推广商品,默认按商品详情作为纠纷评判依据(特别声明或有商定除外);

5、在有"正当退款原因和依据"的前提下,写有"一旦售出,概不支持退款"等类似的声明,视为无效声明;

6、虽然交易产生纠纷的几率很小,卖家也肯定会给买家最完善的服务!但请买卖双方尽量保留如聊天记录这样的重要信息,以防产生纠纷时便于送码网快速介入处理。

送码声明

1、送码网作为第三方中介平台,依据双方交易合同(商品描述、交易前商定的内容)来保障交易的安全及买卖双方的权益;

2、非平台线上交易的项目,出现任何后果均与送码网无关;无论卖家以何理由要求线下交易的(如:要求买家支付宝转账付款的,微信转账付款的等),请联系管理举报,本平台将清退卖家处理。

¥215.00

¥215.00

正版 steam 原子之心 Atomic Heart 国区激活码 cd...

¥269.00

¥269.00

steam 英雄连3 国区激活码CDKEY PC游戏正版 Compan...

¥198.00

¥198.00

【骑砍中文站】PC 中文Steam 骑马与砍杀2 霸主 骑砍2 豪华版...

¥215.00

¥215.00

正版 steam 原子之心 Atomic Heart 国区激活码 cd...

¥734.95

¥734.95

M,日朋礼送男友老公创意实人用星人际机器蓝牙音箱走心情节生礼...

¥108.00

¥108.00

PC中文正版Steam 消逝的光芒2 消失的光芒2 Dying Lig...

¥199.00

¥199.00

Steam 女神异闻录5 皇家版 国区激活码CDKey秒发 Perso...

¥95.00

¥95.00

Steam怪物猎人崛起 曙光DLC 激活码cdkey 怪物猎人曙光 M...

¥119.00

¥119.00

steam 只狼 激活码CDKey 只狼影逝二度 Sekiro: Sh...

¥137.00

¥137.00

steam 女神异闻录5皇家版 国区激活码CDKey P5R 女神异闻...